Firewalls

...

Firewalls

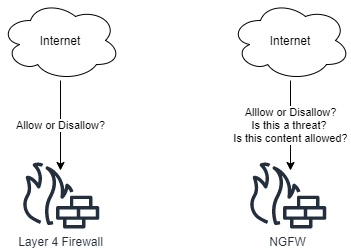

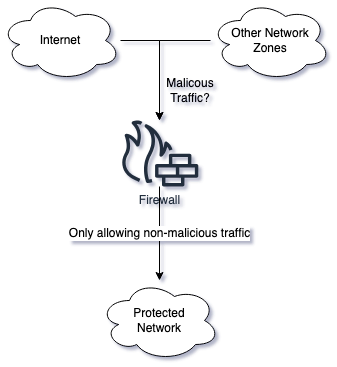

Firewalls tarmoqlarning markaziy arxitektura elementi bo‘lib, ular faqat ruxsat etilgan tarmoq trafigini o'tkazish uchun mo'ljallangan. Firewalls Layer 4 darajasida ishlaydi va odatda TCP va UDP protokollari orqali ichki tizimlarga kirishni boshqaradi. Yangi avlod firewalls (Next-Generation Firewalls) esa OSI modelining barcha qatlamlarida, jumladan Layer 7 darajasida ham ishlaydi.

Tarmoqqa kiradigan trafik, masalan Firewall orqali kiradigan trafik, ingress traffic deb ataladi. Tarmoqdan chiqadigan trafik esa egress traffic deb ataladi.

Layer 4 Firewall

An’anaviy firewall Layer 4 darajasida ishlaydi va quyidagi xususiyatlarga ega:

- NAT (Network Address Translation)

- Marshrutlash (Routing)

- Traffikni bloklash yoki ruxsat berish

- Faol tarmoq aloqalarini kuzatish

- VPN ulanishlarini qo‘llab-quvvatlash

Eslatma

Ushbu turdagi firewalls odatda arzonroq va tarmoqda yuqori o'tkazish qobiliyatiga ega bo'ladi, yangi avlod firewallsdan ko'ra.

NGFW (Yangi avlod firewalls)

Yangi avlod firewall (Next-Generation Firewall) imkoniyatlari Layer 4 firewalldan ancha keng bo‘lib, odatda xavfsizlikka oid xususiyatlarga ega. NGFW firewall ham faol tarmoq aloqalarini kuzata oladi, ammo qo‘shimcha ravishda quyidagi narsalarni kuzatish imkoniga ega:

- Geo-lokatsiya ma'lumotlari orqali foydalanuvchilarning joylashuvini kuzatish. Firewall foydalanuvchilar joylashuviga asoslangan holda bloklash yoki ruxsat berish harakatlarini amalga oshirishi mumkin. Ammo, VPN xizmatlari yoki boshqa usullar orqali bu xizmatlarni osongina chetlab o'tish mumkin.

- Foydalanuvchilar va sessiyalar

- Ilovalar, portlar, va xizmatlar

- IP-manzillar

Yana boshqa xususiyatlar:

- Tarmoqdagi ilovalarni aniqlash va boshqarish.

- Virtualizatsiyalangan va dasturiy ta'minot sifatida ishlashi mumkin.

- Oddiy va intuitiv boshqaruvni taklif qiladi.

- Ma’lum tahdidlardan himoya qilish uchun ("Intrusion Prevention System") qo'llab-quvvatlaydi.

- Ma'lum bo'lmagan tahdidlarni aniqlash va oldini olish uchun sandboxing yechimlaridan foydalanishi mumkin.

- Shifrlangan trafigini yechib, tahdidlarni tekshirish imkoniyatiga ega.

- Foydalanuvchilarni, faqat tizimlarni emas, boshqarish imkonini beradi.

Eslatma

NGFW xususiyatlari asosan sotib olingan litsenziyalarga va firewallning jismoniy quvvatiga bog‘liq.

Firewall Boshqaruvi

Firewallni boshqarish odatda maxsus boshqaruv dasturi yoki veb-brauzer orqali HTTP orqali amalga oshiriladi.

Firewallning boshqaruv portlari, shu jumladan tashkilotning boshqa boshqaruv xizmatlari, odatda oddiy foydalanuvchilardan ajratilgan bo'lishi kerak. Idealda boshqaruv xizmatlari tashkilotning foydalanuvchi katalogi, masalan, Windows Active Directory bilan bog'langan bo'lishi kerak.

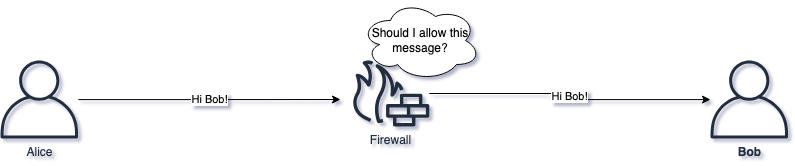

Segmentatsiya

Firewalls xizmatlar orasidagi trafikni segmentatsiya qilishi mumkin, ba'zida bu segmentlar yoki zonalar deb ataladi. Har bir segment o‘zaro muloqot qilish uchun ruxsat etilgan xizmatlarni o'z ichiga oladi.

Har qanday segmentdan kiradigan yoki chiqadigan ulanish firewall tomonidan qat'iy nazorat qilinishi kerak. Kichik segmentlar ko'proq ajratishni ta'minlaydi, lekin ko'proq boshqaruv talab qiladi.

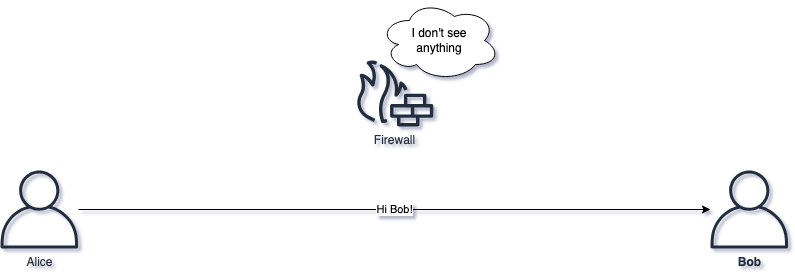

Segmentatsiyasiz foydalanuvchilar va tizimlar firewall nazoratisiz to'g'ridan-to'g'ri bir-biri bilan bog'lanishi mumkin. Bu holat "tekis tarmoq" deb ataladi.

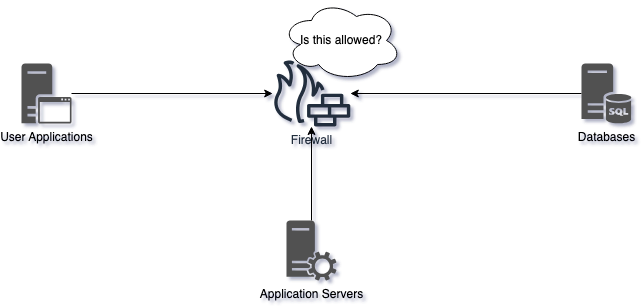

Segmentatsiyani yanada kengaytirib, biz har bir segment tashkilot tomonidan taqdim etilgan xizmatni ifodalovchi segmentlardan iborat bo‘lishini tasavvur qilishimiz mumkin. Har bir segment ushbu xizmatni ishlatish uchun mas'ul bo‘lgan turli serverlarni o‘z ichiga olishi mumkin. Segment ichidagi muloqotga ruxsat beriladi, ammo segmentga kirish va undan chiqish faqat Firewall tomonidan nazorat qilinadi.

Yana bir segmentatsiya g‘oyasi segmentlarni ularning funksiyalariga asoslanib boshqarish bo‘lishi mumkin, masalan, veb-ilovalarni boshqa veb-ilovalar bilan bitta segmentga, ma'lumotlar bazalarini bitta segmentga va boshqa turdagi xizmatlarni alohida segmentlarga joylashtirish.

Eslatma

Eng keng tarqalgan foydalanuvchi kataloglaridan biri Microsoftning Windows Active Directory katalogidir. U tashkilotdagi foydalanuvchilar, kompyuterlar va guruhlar haqidagi ma'lumotlarni saqlaydi.

Eng yaxshi va xavfsiz segmentatsiya turi zero-trust arxitekturasi deb ataladi, bu tarmoqdagi barcha tizimlarni boshqa xizmatlarga ulanish uchun aniq ruxsat olishga majbur qiladi.

Firewall qoidalarini boshqarishni osonlashtirish uchun firewall boshqaruvi ideal ravishda tashkilotning foydalanuvchi katalogiga ulangan bo‘lishi kerak. Bu Firewall administratorlariga xodimlarning majburiyatlariga asoslangan qoidalarni yaratishga imkon beradi, bu esa tashkilotga ruxsat va cheklovlarni Firewall administratorlaridan har safar rol o'zgarganda so‘ramasdan qo‘llash imkonini beradi. Buni ba'zan foydalanuvchiga asoslangan siyosat nazorati (user-based policy control) deb atashadi. Misollar:

- IT-administratorlar turli xizmatlarga boshqaruv protokollaridan foydalanish imkoniyatiga ega bo'lishlari kerak.

- Kadrlar bo‘limi xodimlariga HR platformalariga HTTPS orqali kirishga ruxsat berilishi kerak.

- Yordam xizmatlari (Helpdesk) xodimlari faqat yordam xizmatlariga tegishli xizmatlarga kirishlari mumkin.

- Tanimlanmagan foydalanuvchilar aniqlanib, ularga mos ruxsatlar beriladi.

Eslatma

Eng keng tarqalgan foydalanuvchi kataloglaridan biri Microsoftning Windows Active Directory katalogidir. U tashkilotdagi foydalanuvchilar, kompyuterlar va guruhlar haqidagi ma'lumotlarni saqlaydi.

IPS ("Intrusion Prevention System") va IDS ("Intrusion Detection System")

Ba'zan IPS va IDS tizimlari tarmoqda alohida tizim sifatida o'rnatiladi, lekin ko'pincha ular NGFW (Next-Generation Firewall) tarkibiga kiritiladi.

IPS va IDS tizimlari tarmoq yoki hostga qilingan hujumlarni aniqlash uchun signatura, algoritmlar va evristiklardan foydalanadi. Hostda o'rnatilgan IDS yoki IPS tizimi HIDS ("Host Intrusion Detection System") deb ataladi.

Ushbu kursda IDS va IPS terminlari bir-birining o‘rnida ishlatiladi, chunki ular o‘rtasidagi farq asosan ularning qanday sozlangani bilan bog‘liq. IPS tizimi tahdidlarni aniqlash va bloklash imkoniyatiga ega bo'lsa, IDS tizimi faqat tahdidlarni aniqlash bilan cheklanadi.

IPS tizimlari hujumchilarni aniqlash va bloklash uchun ishlatilishi mumkin va ko‘pincha shifrlangan trafigni tekshirish hamda tez-tez yangilanishlarga tayanadi.

Eslatma

IDS va IPS tizimlarining foydali xususiyatlaridan biri bu yetkazib beruvchilar tomonidan ishlab chiqilayotgan tahdidlar uchun yangi signaturalarning tez-tez yangilanishidir. Bu mudofaa qiluvchilarga Firewall yangi yangilanishlar bilan ta'minlanganda yangi tahdidlar bloklanishiga ishonch beradi.

Kontent va Ilova Filtrlash

Firewall tarmoq orqali o'tadigan qaysi ilovalar va kontentdan foydalanilayotganini tushunishga harakat qilishi mumkin. Bunday aniqlash IPS kabi boshqa xavfsizlik xususiyatlarini faollashtirishi mumkin, bu tizimlarni Firewall orasida himoya qiladi.

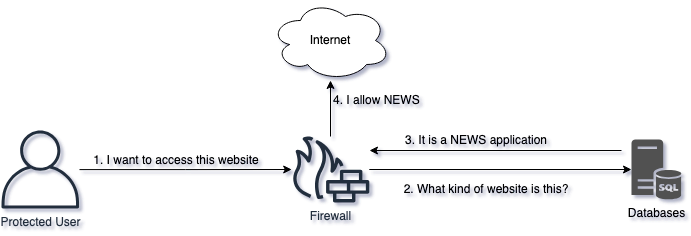

URL Filtrlash

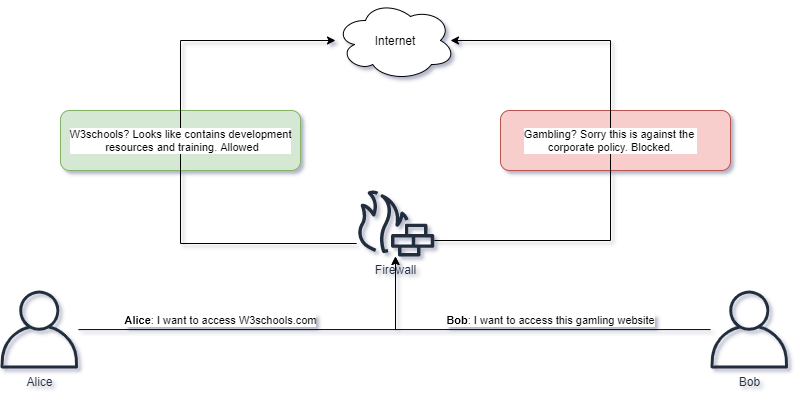

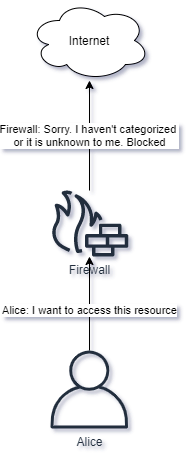

NGFW shuningdek, HTTP orqali kiriladigan kontentni himoya qilishi mumkin. Firewall domenlarni ma'lumotlar bazasidan izlab, domenlar ro‘yxatini va ularning tegishli toifalarini tekshirishi mumkin. Shundan so'ng, Firewall foydalanuvchilarga faqat ruxsat etilgan domen toifalarini ishlatishga majbur qiladi, masalan, yangiliklar saytlariga ruxsat beriladi, lekin qimor saytlariga ruxsat berilmaydi.

Domenning yoshi va haqiqiyligi kabi elementlar ham tekshirilishi mumkin, bu foydalanuvchilarga yaqinda yaratilgan va hali tasniflanmagan domenlarga kirishni oldini oladi yoki domen kontenti orqali firibgarlik faoliyatini tekshirishi mumkin.

Veb-saytlarga kirishni rad qilish o'rniga, Firewall so'rovni to'xtatib, foydalanuvchini captive web portal deb ataladigan maxsus veb-portallarga yo'naltirishi mumkin. Ushbu portalda foydalanuvchi xavf haqida yoki kompaniya siyosatiga zid bo‘lgan kontentga kirayotganligi haqida ogohlantirilishi mumkin. Ba'zi hollarda, foydalanuvchiga kontentga kirish sababi haqida ma'lumot berish imkoniyati taqdim etilishi mumkin va agar u sabab keltirsa, kirishiga ruxsat beriladi.

Domenlar ko‘plab toifalarga ega bo‘lishi mumkin, masalan:

- Hakerlik

- Fohishabozlik

- Zo'ravonlik

- Phishing

- Tanishuv saytlari

- Instant Messaging (tezkor xabarlar almashish)

- O'yin-kulgi

- Anonimlashtiruvchi xizmatlar

Ilovalar

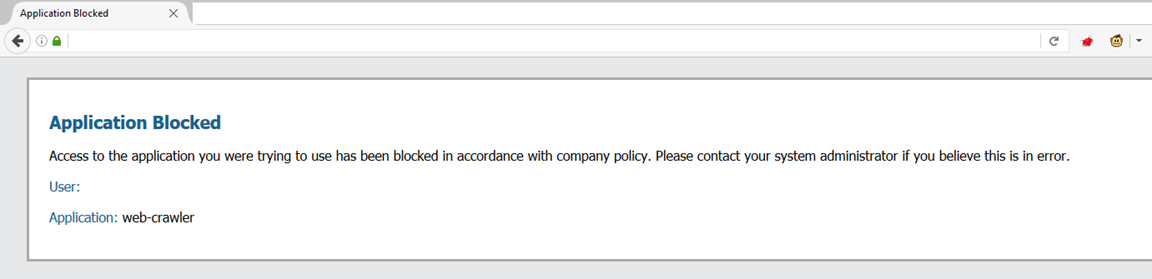

Firewall faqat protokollarni emas, balki qaysi ilovalar ishlatilayotganini aniqlashga harakat qilishi mumkin. Ko‘pgina protokollar boshqa ilovalarni tashishga qodir, masalan, HTTP minglab turli ilovalarni tashishi mumkin. Firewall Layer 4 da tarmoq oqimlarini dekodlashga va Layer 7 da ko‘rsatilgan kontentni aniqlashga harakat qilishi mumkin.

Skrinshotda ilova bloklanganda foydalanuvchi nimani ko'rishi mumkinligi ko'rsatilgan.

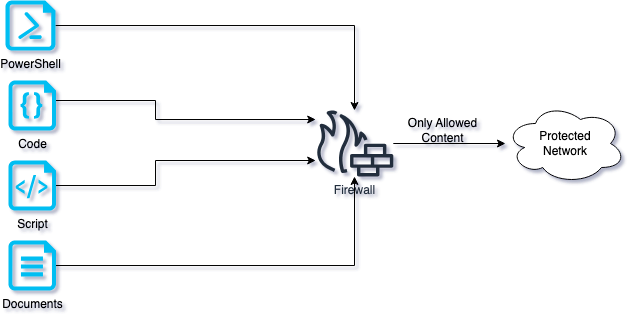

Kontentni Nazorat Qilish

Ilovalar aniqlangandan so'ng, Firewall ilovalar ichidagi ma'lum bir kontentni aniqlashga harakat qilishi mumkin, masalan, yuklab olinayotgan kontent:

- Word hujjatlari

- Ijro fayllari (Executables)

- Manba kodi (Source-code)

- Skriptlar

Bunday fayllarda, Firewall zararli dasturlar, tarmoqdan chiqib ketmasligi kerak bo‘lgan maxfiy yoki mualliflik huquqi bilan himoyalangan ma'lumotlarni va boshqa ko‘plab narsalarni aniqlashga harakat qilishi mumkin.

Firewall quyidagi kabi turli protokollarni va ular orqali ishlaydigan kontentni qo‘llab-quvvatlashi mumkin:

- HTTP

- SMB

- FTP

- IMAP va POP3

- SMTP

Sandboxing

Ushbu kontekstda, sandboxing zararli bo‘lishi mumkin bo‘lgan fayllarni maxsus platformada ishga tushirishni anglatadi. Sandbox fayl faoliyatini yozib oladi va uni zararli yoki yo‘qligini kuzatadi.

Sandboxing odatda Firewall-ga ijro etiladigan fayllarni ushbu platformaga yuborish imkonini beradi va foydalanuvchilarga faylni zararli yoki yo‘qligi to‘g‘risida hukm chiqarilmaguncha yuklab olishni oldini oladi.

Zamonaviy sandbox bir nechta turli platformalarda fayllarni ishga tushirish imkoniyatiga ega, masalan:

- Windows 7, 8 va 10

- Android telefonlari

- Linux

Sandbox ichida bajarilishi va tekshirilishi kerak bo‘lgan fayllar faqat ijro etiladigan fayllar emas. Ko'plab fayllar bizning foydalanuvchilarimizning operatsion tizimida zararli harakatlarni amalga oshirishi mumkin:

- ZIP fayllari (bajariladigan kontent bilan)

- Office hujjatlari

- PDF fayllar

- Java ilovalari

- JavaScript

- Screensaverlar

Quyida sinab ko'rishingiz mumkin bo'lgan onlayn sandboxlar mavjud, ular NGFW'dan tashqari xizmatlarni taklif qiladi:

Shuningdek, o'zingiz o'rnatishingiz mumkin bo'lgan sandboxlar mavjud, masalan:

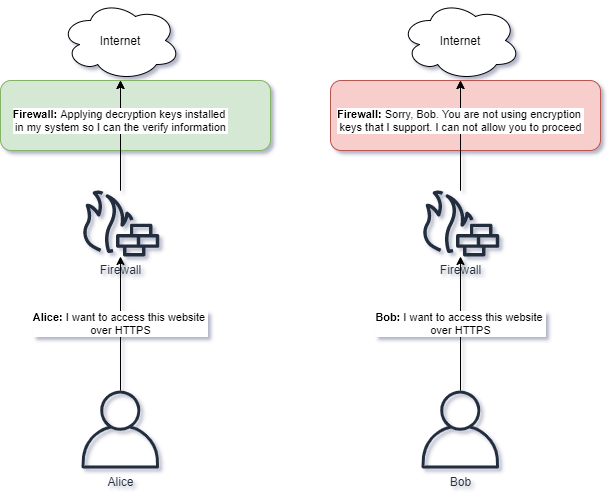

Trafikni Dekriptsiya Qilish

Ko'pgina Firewalls sertifikatlarni o'rnatishni qo'llab-quvvatlaydi, bu trafikni dekriptsiya qilish imkonini beradi. Agar kontent dekriptsiya qilinsa, u holda tahdidlar tekshirilishi mumkin.

Dekriptsiya egress yoki ingress trafikda yoki ikkisida ham amalga oshirilishi mumkin. Ingress trafikda Firewall serverlarni kiruvchi trafikdan himoya qilishi mumkin. Egress trafik esa Firewall-ga foydalanuvchilar va tizimlarning tashqi tizimlar bilan bog'lanishini himoya qilish imkonini beradi.

Firewall ko'pincha sog'liqni saqlash va moliyaviy ma'lumotlar kabi maxfiy va boshqa oqibatlarga olib kelishi mumkin bo'lgan trafikni dekriptsiya qilishdan qochadi. Trafikni dekriptsiya qilish tashkilotdan mijozlarga kalitlarni tarqatishni talab qiladi, bu kalitlar Firewall tomonidan trafikni dekriptsiya qilish uchun ishlatiladi.

Eslatma: Egress va Ingress trafikni eslang. Egress trafik tarmoqdan chiqayotgan trafikni anglatadi, Ingress trafik esa tarmoqka kelayotgan trafikni bildiradi.

Noaniq Trafik

Ba'zi trafiklarni Firewall to'liq dekriptsiya qilish yoki tushunish qiyin bo'lishi mumkin. Ko'plab sabablarga ko'ra, masalan, maxsus dastur Firewall tomonidan bilinmaydigan ma'lumotlarni yuborishi mumkin. Bunday trafik Noaniq sifatida tasniflanishi mumkin. Firewall administratorlari bunday dasturlarni blokirovka qilishni ko'rib chiqishlari kerak, ayniqsa yuqori xavfli tarmoqlardan.

WAF ("Web Application Firewall")

Firewall yaxshi ish qila olsa-da, ular protokolning qanday imkoniyatlarga ega ekanligini to‘liq tushunmaydi. Shuning uchun, protokolga xos bo‘lgan firewall’lar ishlab chiqilgan, ulardan biri esa WAF (Web Application Firewall) hisoblanadi.

WAF HTTP protokoli uchun maxsus xususiyatlarni taqdim etadi, bu uni xavflarni to‘sishga yanada qobiliyatli qiladi.

WAF HTTP protokolida xavflarni to‘sishga yaxshi harakat qilsa-da, u ko‘pincha tashkilotlar uchun juda foydali bo‘lgan boshqa funksiyalarni ham taqdim etadi. Quyida ba'zi misollar keltirilgan:

- WAF redundantlik yaratishga yordam beradi, ya'ni bir xil xizmatni taqdim etadigan bir nechta serverlarni yaratadi. Bu tashkilotlarga xizmatni yuqori darajada mavjud qilish imkonini beradi, shunda bir serverni onlayn holatdan olib qo‘yish mumkin, boshqalari esa foydalanuvchilarga xizmatni taqdim etishda davom etadi. Bu patchlash kabi konseptlar xizmatni qayta ishga tushirishni talab qilishi mumkin va redundantlik foydalanuvchilarga xizmatga kirishni davom ettirish imkonini beradi.

- WAF eng yaxshi amaliyot xavfsizlik qoidalarini amalga oshirishga yordam beradi, masalan, shifrlash, ikki faktorli autentifikatsiya va boshqa ushbu sinfda ko‘rib chiqilgan konseptlarni yagona joyda saqlash va amalga oshirish.

- Bir nechta web-serverlarni WAF orqasida yagona front va himoya mexanizmini rivojlantirish uchun ishlatilishi mumkin.

Eslatma

WAF HTTP protokoli bo‘yicha xavflarni to‘sishga mo‘ljallangan mutaxassislashtirilgan firewall’dir. U shuningdek, administratorlar uchun juda qulay bo‘lgan funksiyalarni ham o'z ichiga oladi.

Last updated on