Passwords

...

Kiberxavfsizlik Parollar

Ko'pgina tizimlar oddiy parol bilan himoyalangan. Bu ideal emas, chunki parollar ko'pincha osongina buzilishi, qayta ishlatilishi yoki hujumchilar tomonidan boshqacha suiiste'mol qilinishi mumkin. Ushbu bo'lim parollar bilan bog'liq hujumlar va himoya choralarini o'rganadi.

Parol Kuchliligi

Qanday parol kuchli ekanligini nima aniqlaydi? Bu parolning murakkabligi, nechta belgiga ega bo'lishi yoki maxsus belgilar soni bilan bog'liqmi?

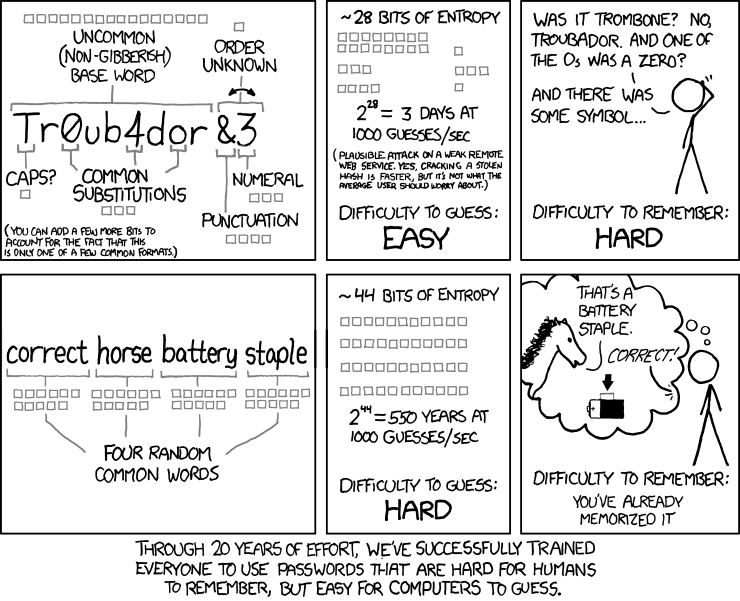

Mashhur komik yaratuvchisi xkcd.com parollar qanday hujumga uchrashi mumkinligini quyidagi komikada ajoyib tarzda ko'rsatadi. Bir daqiqa ko'rib chiqing va keyin muhokama qilamiz.

Eslatma

Entropiya - bu oldindan aytib bo'lmaslikni anglatadi. Yuqori entropiya, standart usullar bilan buzish qiyinroq bo'ladi.

Parollar

Ko'pgina tizimlar oddiy parol bilan himoyalangan. Bu ideal emas, chunki parollar ko'pincha osongina buzilishi, qayta ishlatilishi yoki hujumchilar tomonidan boshqacha suiiste'mol qilinishi mumkin. Ushbu bo'lim parollar bilan bog'liq hujumlar va himoya choralarini o'rganadi.

Parol Kuchliligi

Qanday parol kuchli ekanligini nima aniqlaydi? Bu parolning murakkabligi, nechta belgiga ega bo'lishi yoki maxsus belgilar soni bilan bog'liqmi?

Mashhur komik yaratuvchisi xkcd.com parollar qanday hujumga uchrashi mumkinligini quyidagi komikada ajoyib tarzda ko'rsatadi. Bir daqiqa ko'rib chiqing va keyin muhokama qilamiz.

Eve tomonidan kiritilgan birinchi parol Tr0ub4dor&3 bo'lsa, bu parol ko'pgina parol siyosati qoidalariga mos keladi, masalan katta harflar, raqamlar, maxsus belgilar va 11 ta belgidan iborat. Ammo bu parolning ba'zi muammolari bor:

- Esda saqlash qiyin: Siz birinchi "o" harfini "0" raqamiga almashtirdingizmi yoki ikkinchi "o"ni, yoki "a" harfini "4" bilan almashtirdingizmi, yoki emasmi?

- Yozish qiyin: Turli xil harflar, raqamlar va maxsus belgilarni maxsus tartibda yozish kerak bo'ladi. Bu sizning klaviaturangizda eng tez yoziladigan so'zlardan biri bo'lmaydi.

- Juda kuchli emas: Parol nisbatan umumiy so'zga asoslangan va juda ko'p kuch taqdim etmaydi, faqat taxminan 28 bitlik entropiya.

Bunday salbiy faktorlarni hisobga olmasdan, parollarning entropiyasini oddiy usullar bilan oshirishimiz mumkin. Misol uchun, CorrectHorseBatteryStaple paroli sezilarli darajada yaxshilanishni ko'rsatadi:

- Yozish oson: Oddiy so'zlarni yozish ko'plab odamlar uchun kundalik faoliyatdir va siz bu jarayonni juda tezda bajarishingiz mumkin.

- Esda saqlash oson: Parolning vizual tasvirini, ya'ni ot, batareya, stapler va to'g'ri so'zlarni ishlatib, uni juda oson eslab qolishingiz mumkin.

- Ko'pgina parolni buzish faoliyatlariga qarshi kuchliroq: U taxminan 44 bitlik entropiya taklif etadi, bu uni buzish uchun juda qiyin qiladi.

Bunday parollar pass-fraza deb ataladi va odatda oddiy so'z bilan bir oz murakkablikdan ko'ra yaxshiroq amaliyotdir. Siz qanday qilib parolni yanada kuchliroq qilishni va maxsus belgilar va katta harflar kabi parol siyosati qoidalariga mos kelishini ko'rib chiqishingiz mumkin! Siz parollarda bo'shliqlarni ham ishlatishingiz mumkin, bu pass-fraza yozishni yanada tabiiyroq qiladi.

Parol Menejerlari

Parolni yozish ko'p yillar davomida yomon amaliyot sifatida hisoblangan, lekin bu haqiqatdan ham shundaymi? Ko'p xizmatlarda bir xil parolni ishlatish katta xavfni keltirib chiqaradi, agar ushbu platformalardan biri buzilsa? Unda bu parol buziladi va hujumchilar parolni boshqa barcha xizmatlarda qayta ishlatishi mumkin.

Ushbu muammoni hal qilish uchun, tavsiya etiladi, bir xil parolni bir nechta xizmatlarda ishlatmang. Bu foydalanuvchilar uchun juda qiyin bo'ladi, chunki ular nafaqat noyob parollardan foydalanishlari, balki kuchli va mustahkam parollar yaratishlari kerak! Parol menejeri ushbu muammoni hal qilishga yordam beradi, foydalanuvchilarga parollarni fayl, ma'lumotlar bazasi yoki boshqa tizimda xavfsiz tarzda yozib qo'yish imkoniyatini beradi, bu parollarni osongina topish va ularning turli xizmatlarda kuchli va noyob bo'lishini ta'minlaydi.

To'g'ri amalga oshirilsa, parol menejeri:

- Internetdan foydalanishni yanada xavfsiz faoliyatga aylantiradi

- Turli xizmatlar uchun parollarni osongina topish, nusxalash va tegishli xizmatlarga joylashtirish orqali unumdorlikni oshiradi

- Zarur bo'lganda parollarni qayta o'rnatish va yaratish uchun oson yo'llarni taklif etadi

Parollarni yozish, parollarni qayta ishlatishdan ko'ra foydalanuvchilarimiz uchun ancha past xavfni hisoblanadi. Ha, bu mukammal yechim emas, chunki parol menejeri ham buzilishi mumkin, lekin bu ancha xavfsizroq yondashuv sifatida hisoblanadi.

Parolsiz Ye'chimlar

Agar parollarni butunlay yo'q qilish mumkin bo'lsa-chi? Har kuni uzoqroq pass-fraza sifatida parolni kiritish imkoniyati bo'lmagan kimdir har doim mavjud. Bunga bir nechta sabablar bo'lishi mumkin, masalan:

- Ofisda IT bilan tanish bo'lmagan xodimlar

- Kasalxona ichida turli xonalarni tekshirayotgan shifokor

- Parolni tizimda kiritish qiyin

Parol talab qilmaydigan tizimlarni ishlab chiqish va amalga oshirish tez rivojlanmoqda. Foydalanuvchilarga parol bilan autentifikatsiya qilish o'rniga, ularni quyidagi kabi boshqa usullardan foydalanishga ruxsat berish mumkin:

- Ular nima ekanligi, masalan, yuzlari yoki barmoq izlari

- Ular nimaga ega, masalan, token yoki mobil telefon

Bu muammolar mavjud, lekin xavfsizlik nuqtai nazaridan, biz foydalanuvchilarimiz uchun muammoni yaxshilayapmizmi yoki yomonlashtiryapmizmi? Mukammal xavfsizlik tizimlarini amalga oshirish imkonsiz va bajarilmaydi, shuning uchun biz xavflarni cheklash va foydalanuvchilar uchun hayotni osonlashtirishni ehtiyotkorlik bilan ko'rib chiqishimiz kerak. Parollar mukammal emas, va parolsiz yechimlar ham shunday. Siz foydalanuvchilaringiz uchun qaysi birini amalga oshirasiz?

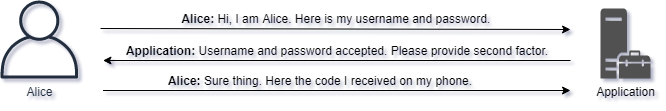

Ko'p Faktorli Autentifikatsiya

Har qanday autentifikatsiya yechimi ishlatilgan bo'lsa ham, foydalanuvchi hisoblari bilan bog'liq jiddiy xavflar bo'lishi mumkin, boshqa yechimlar xavfni kamaytirishga yordam berishi mumkin.

Ko'p faktorli autentifikatsiya yechimlarga foydalanuvchini parol kabi bir omilga asoslanib tasdiqlashga imkon beradi, lekin bir vaqtning o'zida foydalanuvchidan o'zligini isbotlash uchun ikkinchi omilni taqdim etishni talab qiladi.

Ikkinchi Faktorni So'rash

Ikkinchi faktorni so'rash uchun bir nechta turli usullar mavjud. Quyida ba'zi misollar keltirilgan:

- Smartfon orqali autentifikatsiya dasturidan maxfiy kod olish: Smartfoningizdagi autentifikatsiya dasturi orqali maxfiy kodni olish.

- Telefon orqali SMS ("Short Message Service") orqali maxfiy kod olish: Telefon orqali SMS xabari sifatida maxfiy kod olish.

- Aparat tokenini ishlatib maxfiy kod olish: Maxfiy kodni taqdim etadigan apparat tokenidan foydalanish.

- Barmoq izlari yoki yuzni taqdim etish: Shaxsni aniqlash uchun barmoq izlari yoki yuzni taqdim etish.

Yuqoridagi barcha usullar faqatgina parolni bilish bilan cheklanmay, balki ikkinchi omilni (element) taqdim etishni talab qiladi.

Bunday yechimlar foydalanuvchilar uchun ba'zan juda bezovta qiluvchi deb hisoblanadi. Ushbu muammoni hal qilish uchun DAC ("Discretionary Access Control") kontsepti qo'llanilishi mumkin. DAC tizimga foydalanuvchini ko'p faktorli kod bilan chaqirishni amalga oshirish yoki amalga oshirmaslikni ko'rib chiqishga imkon beradi. Masalan, ko'p faktorli autentifikatsiya faqat foydalanuvchi quyidagi holatlarda kerak bo'lishi mumkin:

- Yangi joydan tizimga kirishi: Yangi joydan tizimga kirishga harakat qilsa.

- Boshqa brauzer yoki dasturdan foydalanish: Tizimga boshqa brauzer yoki dastur orqali kirishga harakat qilsa.

- Tizimda sezilarli harakatni amalga oshirish: Masalan, parolni o'zgartirish yoki ma'lum bir limitdan yuqori pul tranzaksiyasini amalga oshirishga harakat qilsa.

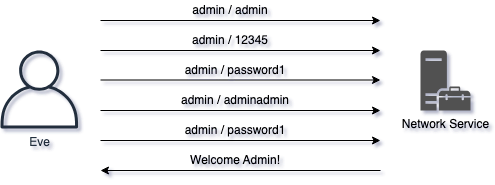

Parolni Taxmin Qilish

Hujumchilar dasturlar va xizmatlarga duch kelganda, ular Parolni Taxmin Qilish imkoniyatiga ega bo'lishi mumkin. Parolni Taxmin Qilish - bu hujumchilar dastur bilan tarmoq orqali muloqotda bo'lib, foydalanuvchi nomlari va parollarning turli kombinatsiyalarini sinab ko'radigan faoliyatdir.

Parolni taxmin qilish hujumchiga zaif foydalanuvchi nomi va parol kombinatsiyalarini topish imkoniyatini beradi.

Agar Hujumchi Muvaffaqiyatli Parolni Topsa

Agar hujumchi haqiqiy hisob qaydnomasini topishga muvaffaq bo'lsa, yangi imkoniyatlar ochiladi. Misol uchun, agar hujumchi parolni to'g'ri tahmin qilsa:

- Xodimning elektron pochta hisobiga kirish: Ichida yuzlab xatlar bo'lib, ular yillar davomida saqlangan. Ushbu xatlarda aloqa parollari mavjud bo'lishi mumkin, bu hujumchiga boshqa tizimlarga kirishga yordam beradi. Shuningdek, yuzlab ilovalar mavjud bo'lib, ular juda sezgir ma'lumotlarni o'z ichiga olishi mumkin.

- Admin hisobining parolini tahmin qilish orqali HVAC ("Heating, Ventilation and Air Conditioning") tizimiga kirish: Hujumchilar HVAC tizimining parametrlarini o'zgartirib, server xonasining ortiqcha qizib ketishiga olib kelishi mumkin.

- VPN xizmatiga kirish: Internetda mavjud bo'lgan VPN xizmati orqali xodimlar ichki resurslarga kirishlari mumkin. Agar xodimning paroli zaif bo'lsa va hujumchi parolni tahmin qilib olsa, ular VPN orqali tashkilotning ichki tarmog'iga kirish imkoniyatiga ega bo'ladi. Shu yerda hujumchi ransomware dasturini o'rnatishi mumkin.

- Veb ilovaga kirish: Internetda joylashtirilgan veb ilova tashqi tomondan aniq zaifliklarga ega bo'lmasligi mumkin, ammo hujumchilar oddiy foydalanuvchi hisobiga parolni tahmin qilib kirishadi. Kompaniya veb ilovada foydalanuvchilarga ishonishi sababli, ichki veb xavfsizligi sust bo'lishi mumkin. Shu orqali hujumchi veb eksploitlarni ishlatib, serverni buzishi mumkin.

- Tarmoq xizmatlari administrator hisoblari: Ba'zi xizmatlar default parollar bilan bo'lishi mumkin, ba'zilari esa o'zgarishsiz qolgan. Tarmoqdagi har bir xizmat uchun hujumchilar default ma'lumotlarni yoki zaif parollarni sinab ko'rishlari mumkin. Quyida ba'zi tipik va zaif parollar keltirilgan. E'tibor bering, barcha parollar "!" belgisini o'z ichiga oladi, bu parol siyosatlarini yengish uchun ishlatiladi:

| Parol | Sharh |

|---|---|

| Summer2021! | Ko'plab odamlar, jumladan kompaniyaning yordam stollari, parollarni mavsum va yilga asoslanib qayta o'rnatadilar. |

| W3schools123! | Kompaniya nomi ko'pincha odamlarning parollari sifatida ishlatiladi. 123 va ! tugmasi parol siyosatlarini qabul qilish uchun tanlangan. |

| Rosalynn2006! | Rosalynn, ehtimol biror bir insonning bolasi? Foydalanuvchilar ko'pincha shaxsiy ma'lumotlarga asoslangan parollardan foydalanadilar. |

| Qwerty123456! | Ko'rinishi tasodifiy parolmi? Bu parol klaviaturadagi tugmalarni ketma-ket bosib, keyin raqamlar bilan bir xil ishlatiladi. |

THC-Hydra kabi vositalar orqali foydalanuvchi nomlari va parollar ro'yxatlarini ko'plab xizmatlarga qarshi sinash mumkin. THC-Hydra turli protokollarni qo'llab-quvvatlaydi:

- RDP ("Remote Desktop Protocol")

- FTP ("File Transfer Protocol")

- SMB ("Server Message Block")

- Telnet

- SSH ("Secure Sockets Host")

Misol uchun, FTP uchun THC-Hydra-dan foydalanish uchun quyidagi buyruqni ishlatishingiz mumkin:

Bu buyruq common_usernames.txt va common_passwords.txt ro'yxatlaridan foydalanib, FTP xizmatiga foydalanuvchi nomlari va parollarni sinab ko'radi.

Credential Stuffing

Credential Stuffing hujumchilarning katta ma'lumotlar bazalarini yuklab olib, ularni tarmoq xizmatlariga qarshi sinashini o'z ichiga oladi. Credentiallar sızıntisi uchinchi tomon xizmatlari xakerlanganida, ma'lumotlar bazasi o'g'irlanganida va keyin Internetda tarqatilganida sodir bo'ladi. Ko'plab foydalanuvchilar turli xizmatlarda bir xil paroldan foydalanadilar, bu esa Credential Stuffing hujumlarini samarali qiladi.

Eslatma

Siz ham Internetda credentiallar va parollarni o'z ichiga olgan sızıntilarni qidirishingiz mumkin. Parollarni o'zgartirmaslik ularni buzishni osonlashtiradi.

Parolni Qayta Sinash

Parolni Qayta Sinash, onlayn hujum bo'lsa, parolni buzish oflayn hujumdir. Bu hujumchilar maqsad tizimdan parol vakillarini o'g'irlashni o'z ichiga oladi. Parollar odatda hash formatida saqlanadi. Hashing foydalanuvchilar parollarini bir yo'nalishli funktsiyadan o'tkazadi, bu esa parolni asl qiymatiga qaytarishni qiyinlashtiradi.

Parolni qayta sinash hisobga olish uchun hisobni buzishga tayyor bo'lishi mumkin. GPU (Grafik Protsessorlar) parolni qayta sinashda CPU (Markaziy Protsessor) dan ko'ra samaraliroqdir, chunki GPU ko'plab mikro yadrolarga ega bo'lib, har biri kichik vazifalarni bajarishi mumkin.

Tavsiyalar

Ba'zi ilovalar va tizimlar autentifikatsiya bilan himoyalanmagan bo'lishi mumkin. Bu ilovalar hujumchilar uchun foydali bo'lishi mumkin, masalan, qidiruv maydoni orqali sezgir ma'lumotlarni topish.

Tarmoq xaritalash va port skanerlash ishlari amalga oshirilganda, har bir tizim va xizmatni tekshirish muhimdir.

Mavjud Credentiallarni Ishlatish

Hujumchilar odatda foydalanuvchi tizimlarning credentiallarini ishlatadilar. Agar hujumchi tizimdagi foydalanuvchi hisobini buzsa, ular mavjud credentiallarni qayta ishlatishi mumkin. Bu hujumchilarga ko'plab imkoniyatlar beradi. Misollar:

- Elektron pochta

- SharePoint

- HR va Buxgalteriya

- VPN ("Virtual Private Network")

Tizim credentiallarini turli usullar orqali olish mumkin, odatda administrator huquqlariga ega bo'lishni talab qiladi. Mimikatz (https://github.com/gentilkiwi/mimikatz) kabi vositalar tizimdagi credentiallarni chiqarishga harakat qiladi.

Last updated on