Mapping and Port Scanning

...

Kiberxavfsizlik: Tarmoqni xaritalash va portlarni skanerlash

Himoya qilishni istasak, avval nimani himoya qilish kerakligini bilishimiz kerak. Aktivlarni boshqarish ko'pincha tarmoqni xaritalashga tayanadi, bu esa tarmoqdagi qaysi tizimlar ishlayotganini aniqlashga yordam beradi.

Tarmoqda qanday xizmatlar mavjudligi va qanday tizimlarni ulab qo'yganingizni bilish juda muhimdir, ayniqsa tarmog'ingizni himoya qilishni maqsad qilgan bo'lsangiz.

Nmap - Tarmoq xaritalovchi vosita

Nmap uzoq vaqt davomida tarmoq muhandislari va xavfsizlik mutaxassislari uchun standart port skaner hisoblanadi. Biz undan aktivlarni aniqlash yoki himoya qilish uchun foydalanishimiz mumkin.

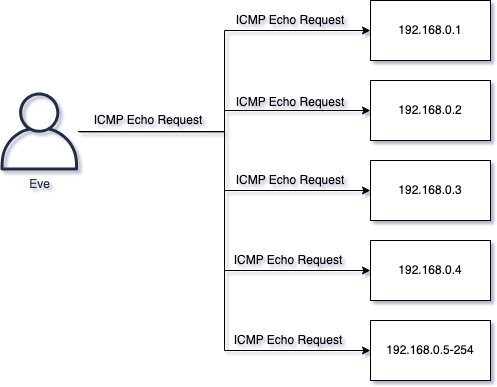

Tarmoqni xaritalash

Tarmoqda faol bo'lgan xostlarni aniqlashning bir usuli barcha IP manzillarga ICMP Echo Request (ping) yuborishdir. Bu usul ko'pincha "Ping Sweep" deb ataladi.

Bu yondashuv aktivlarni aniqlashda unchalik samarali emas. Tizimlar kiruvchi pinglarni, ehtimol, ularni to'sib qo'ygan tarmoq devori yoki xostga asoslangan devor tufayli e'tiborsiz qoldirishlari mumkin. Xostga asoslangan devor shunchaki tarmoqda emas, tizimning o'zida amalga oshirilgan devordir.

Yaxshiroq yondashuv tizimga har xil turdagi paketlarni yuborishni o'z ichiga oladi, shunda tizimning tirik ekanligini aniqlash uchun har qanday javob olishga harakat qilinadi. Masalan, Nmap quyidagi paketlarni tizimga yuboradi va javob olishga urinish qiladi:

- ICMP Echo So'rovi

- TCP SYN paketi 443-portga

- TCP ACK paketi 80-portga

- ICMP Vaqt belgisi so'rovi

TCP spetsifikatsiyalariga ko'ra, ya'ni aloqa qoidalariga ko'ra, tizim aloqa boshlashdan oldin har doim uch tomonlama qo'l berish protsedurasini bajarishi kerak. Nmap yuqoridagi paketlar bilan qoidalarni ataylab buzayotgan ko'rinadi. Siz tizimlar kutilgandek harakat qilmayotgan paketni topa olasizmi?

80-portga TCP ACK paketi yuborish TCP standartining qoidalariga mos kelmaydi. Nmap bu ishni maqsadli ravishda tizimni javob berishga undash uchun qiladi. Qoidalar bo'yicha ishlamaydigan paketlarni yuborish uchun Nmap eng yuqori darajadagi huquqlar, masalan, root yoki mahalliy administrator bilan ishlashi kerak. Aksariyat port skanerlari shu sababli aniqroq bo'ladi.

Nmap'da tarmoq xaritasi qilishni o‘chirish -Pn flagi yordamida amalga oshiriladi. Endi Nmap barcha IP/tizimlarni faol deb hisoblaydi va to'g'ridan-to'g'ri portlarni skanerlashga kirishadi.

Uyda sinab ko'rishni istasangiz, ehtiyot bo'ling, agar korporativ muhitda bo'lsangiz, skanerlashni boshlashdan oldin har doim ruxsat oling, chunki siz ish joyingizning qoidalarini buzishni xohlamaysiz. Nmap'dan hoziroq foydalanishni xohlaysizmi? Quyidagi oddiy amallarni bajaring:

- Nmap'ni https://nmap.org saytidan yuklab oling. Operatsion tizimingizga mos versiyani yuklab olganingizga ishonch hosil qiling.

- Nmap'ni o'rnating va vositani buyruq qatori terminalidan ishga tushiring.

- Mahalliy IP manzilingiz va subnetingizni toping.

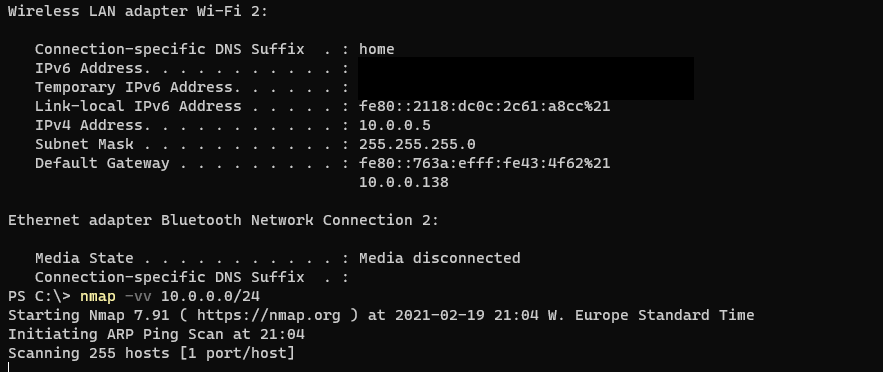

- Nmap'ni ishga tushirib, qaysi tizimlarni topishi mumkinligini ko'ring:

nmap -vv IP/netmask. Biz ikkita -v flag qo'shdik, bu Nmap'ga biz batafsil chiqishni xohlayotganimizni bildiradi, bu skanerlash davomida kuzatishni yanada qiziqarli qiladi.

ARP Skanerlash

ARP protokoli LAN ichida cheklangan, ammo agar tarmoqda aniqlashimiz kerak bo'lgan xostlar LAN ichida bo'lsa, biz bu protokoldan tizimlarni tarmoqda ochish uchun foydalanishimiz mumkin. ARP protokolidan foydalanib, LAN tarmog'idagi barcha mavjud IP manzillarni ketma-ket tekshirib, tizimlarni javob berishga majbur qilishga harakat qilamiz.

Skanerlash quyidagicha ko'rinadi:

Eslatma

ARP skanerlash LAN ichidagi xostlarni topishning oddiy va samarali usuli, ammo LAN tashqarisidagi tizimlar uchun ishlamaydi.

Port Skanerlash

Port skanerlash qaysi xizmatlarga ulanish mumkinligini aniqlash uchun amalga oshiriladi. Har bir tinglovchi xizmat hujumchilar tomonidan suiiste'mol qilinishi mumkin bo'lgan hujum yuzasini taqdim etadi. Shuning uchun qaysi portlar ochiq ekanligini bilish muhim.

Hujumchilar tarmoqda qaysi dasturlar tinglayotganini bilishni xohlashadi. Bu dasturlar hujumchilar uchun imkoniyatlar yaratadi. Ular muvaffaqiyatli hujum qilishga imkon beradigan zaifliklar bo'lishi mumkin.

Port skanerlash dasturga paketlar yuborish va har qanday javoblarni kuzatish orqali ishlaydi. Bu TCP uchun juda oson, chunki agar TCP xizmati mavjud bo'lsa, u har doim SYN/ACK paketi bilan javob beradi. Ammo UDP uchun bu biroz qiyinroq. Xizmat mavjudligini aniqlash uchun hujumchi ko'p hollarda dastur javob berishini majburlash uchun maxsus kirish ma'lumotlarini yuborishi kerak. UDP'da joylashtirilgan ko'pgina dasturlar, mijoz aniq aloqa uchun talab qilingan kirishni yubormaguncha, javob bermaydi.

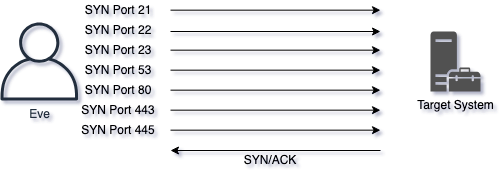

TCP Port Skanerlash

TCP skanerlash oson, chunki TCP standarti tizimlar SYN qabul qilganida SYN/ACK bilan javob berishini belgilaydi. Biz barcha 65536 portga SYN paketi yuborishimiz va qaytib keladigan barcha SYN/ACK'larni yozib olishimiz mumkin va SYN/ACK javobiga asoslanib ochiq portlarni aniqlashimiz mumkin. Hech qanday javob olmasak, port yopiq yoki, masalan, tarmoq devori tomonidan filtrlangan deb taxmin qilishimiz mumkin.

SYN/ACK bilan 445-port ochiq ekanligini aniqladik.

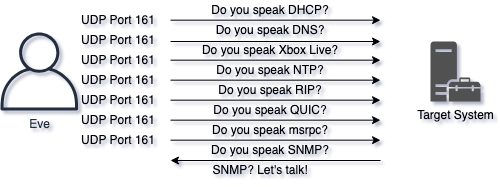

UDP Port Skanerlash

UDP bilan portning faol yoki faol emasligini aniqlash qiyinroq. UDP portlari uchun skaner SYN/ACK ga tayanolmaydi. Aslida, skaner deyarli har doim tinglayotgan xizmatni qandaydir javob berishga majburlashga tayanishi kerak.

Ko'pgina portlar potentsial ochiq bo'lishi va turli xizmatlar faqat to'g'ri turdagi ma'lumotlarga javob berishi tufayli, barcha portlarni oqilona vaqt ichida skanerlash vaqt talab etuvchi va qiyin bo'lib qoladi.

Quyidagi suhbatni ko'rib chiqing, unda Eve UDP port ochiqmi yoki yo'qmi, bilib olishga harakat qilmoqda:

Eve to'g'ri protokoldan foydalanishi va paketlarning manzilga yetib borishini, ya'ni paket yo'qolmasligini ta'minlashi kerak. Aks holda, Eve portning ochiq ekanligini aniqlamasligi mumkin.

Shu sababli, agar biz barcha portlarni skanerlashni xohlasak, UDP skanerlash juda vaqt talab qilishi mumkin.

Foydali Nmap Skan Turlari va Parametrlari

Ko'plab skanerlash vositalari mavjud, ammo ushbu bo'limda biz Nmap'dan to'liq foydalanish yo'llariga e'tibor qaratamiz.

Nmap'dan eng ko'p uchraydigan portlarni skanerlashni --top-ports argumenti yordamida talab qilishimiz mumkin.

Skanerlovchi dastur port orqasida tinglayotgan dastur versiyalarini aniqlashga harakat qilishi mumkin. Bu xizmat skanerlash deb ataladi va uni -sV flagi yordamida yoqish mumkin.

Nmap'da bir qancha ichki skriptlar mavjud bo'lib, ular ma'lum bir xizmatga qaratilgan va u bilan o'zaro ishlaydi. Skriptlar xizmatdan ma'lumot olish yoki uni ekspluatatsiya qilishga harakat qilish kabi turli vazifalarni bajarishi mumkin. Biz skript skanerlovchini -sC flagi bilan yoqishimiz mumkin. Bu faqat xavfsiz tekshiruvlarni faollashtiradi, ya'ni xizmatingizga zarar yetkazmaydi yoki ekspluatatsiya qilmaydi.

Tizim operatsion tizimini aniqlash skanerlovchi yordamida amalga oshirilishi mumkin, bu esa qaysi operatsion tizim ishlayotganligini aniqlashga harakat qiladi. U ko'plab parametrlardan foydalanib, qaysi operatsion tizim ekanligini aniqlash ehtimolini o'lchashga harakat qiladi. Bu -O flagi bilan yoqiladi.

Nmap'ning agressiv rejimi bir nechta flaglarni bir vaqtda yoqadi. Skanerlovchi versiya va operatsion tizimni aniqlashni amalga oshiradi, skript skanerlovchini faollashtiradi va eng ko'p uchraydigan 1000 portni skanerlaydi. Bu -A parametri bilan yoqiladi.

Nmap yuqoridagi barcha flaglar bo'yicha IPv6 manzillarni ham skanerlashi mumkin. Bu -6 flagini qo'shish orqali yoqiladi.

Eslatma

Eng yaxshi tushunish usuli bu amalda mashq qilish va tajriba orttirishdir. Nmap'ni yuklab oling va o'zingizning muhitingizdagi tizimlarga qarshi turli skanlarni sinab ko'ring!

Nmap Timing Parametrlari

Skanerlash turli tezliklarda amalga oshirilishi mumkin. Sekinroq skanerlash IDS tizimlari tomonidan aniqlanish ehtimolini kamaytiradi, tezkor skan esa tizimni haddan tashqari yuklashi mumkin. Nmap quyidagi parametrlarga ega:

- T0 - Paranoid. Bu parametr hujumchilar uchun mo'ljallangan bo'lib, aniqlanishni xohlamaydiganlar uchun. IDS tizimlari ma'lum vaqt ichida bir nechta so'rovlarni bog'lay oladi. Paranoid opsiyasi buni chetlab o'tish uchun bir soniyada juda kam paketlarni yuboradi.

- T1 - Sneaky. Tezroq, ammo IDS tizimlaridan qochish uchun mo'ljallangan.

- T2 - Polite. Sekin skan, tizimni ishdan chiqarib qo'ymaslikka harakat qiladi.

- T3 - Normal. Bu shunchaki standart parametr.

- T4 - Aggressive. Tezkor skan natijalarni tez chiqaradi. Ko'pgina tizimlar bunga dosh bera oladi.

- T5 - Insane. To'liq quvvat va tezlikda yuborilmoqda.

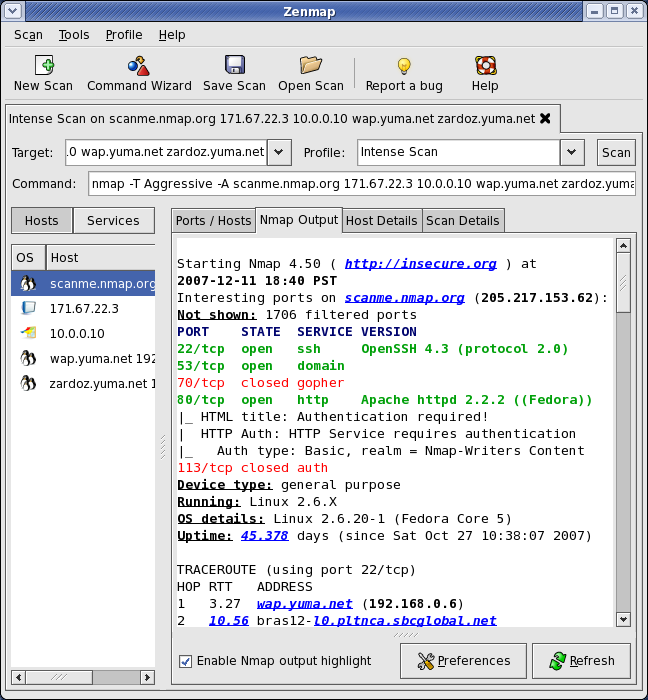

Zenmap

Nmap'da ichki GUI (Grafik Foydalanuvchi Interfeysi) mavjud, boshqa vositalar bilan bir qatorda. GUI tarmoqlarni vizual ko'rish va turli xostlar bo'ylab ochiq portlarni ko'rib chiqishda foydali bo'lishi mumkin. GUI quyidagicha ko'rinadi:

Last updated on