Xavfsizlik Operatsiyalari

...

Kiberxavfsizlik: Xavfsizlik Operatsiyalari

Xavfsizlik operatsiyalari odatda SOC ("Xavfsizlik Operatsiyalari Markazi") ichida amalga oshiriladi. Terminlar bir-birining o‘rnida ishlatiladi.

SOC ning mas'uliyati odatda muhitdagi tahdidlarni aniqlash va ularni qimmatli muammolarga aylanishining oldini olishdir.

SIEM ("Xavfsizlik Ma'lumotlari Hodisalarini Boshqarish")

Ko'pgina tizimlar ko'pincha muhim xavfsizlik ma'lumotlarini o'z ichiga olgan jurnalni ishlab chiqaradi.

Hodisalar - bu jurnal va tarmoqdan olingan ma'lumotlardan aniqlanadigan kuzatishlardir, masalan:

- Foydalanuvchilar tizimga kirish

- Tarmoqda kuzatilgan hujumlar

- Ilovalarda amalga oshirilgan tranzaksiyalar

Bir hodisa - bu bizning tashkilotimizga ta'sir qilishi mumkin bo'lgan salbiy holatdir. Bu aniq tahdid yoki bunday tahdid yuzaga kelishi ehtimoli bo'lishi mumkin. SOC hodisalarni tahlil qilish va ularga qanday javob berish kerakligini aniqlash uchun barcha imkoniyatlarini ishga solishi kerak.

SIEM tarmoqdagi turli sensörlar va monitorlardan olingan jurnallarga asoslanib xabarlarni qayta ishlaydi, har biri SOC uchun muhim bo'lgan ogohlantirishlarni ishlab chiqarishi mumkin. SIEM ko'plab hodisalarni bog'lash va ogohlantirishlarni aniqlashga harakat qiladi.

SIEM odatda quyidagi sohalardan keladigan hodisalarni tahlil qilish imkonini beradi:

- Tarmoq

- Host

- Ilovalar

Tarmoqdan keladigan hodisalar eng ko'p uchraydigan, ammo kamroq qiymatli bo‘lib, ular yuzaga kelgan barcha kontekstni o'z ichiga olmaydi. Tarmoq odatda kim, qayerga, qanday protokollar orqali va qachon muloqot qilayotganini ko'rsatadi, ammo nima bo'lganligi, kimga va nima uchun bo'lganligi haqida batafsil ma'lumot bermaydi.

Host hodisalari nima bo'layotganligi va kimga ta'sir qilayotganligi haqida ko'proq ma'lumot beradi. Shifrlash kabi qiyinchiliklar yanada aniqroq ko'rinadi va nima bo'layotgani haqida ko'proq ma'lumot olish mumkin. Ko'plab SIEM'lar hostlarda ro'y berayotgan hodisalar haqida batafsil ma'lumot olish imkoniyatiga ega.

Ilovalardan keladigan hodisalar SOC uchun odatda nima bo'layotganligini eng yaxshi tushunishga yordam beradi. Ushbu hodisalar Triple A, AAA ("Authentication, Authorization and Account") haqida ma'lumot beradi, shuningdek ilovaning qanday ishlashi va foydalanuvchilar nima qilayotganligi haqida batafsil ma'lumot beradi.

SIEM ilovalardan keladigan hodisalarni tushunishi uchun SOC jamoasidan SIEM'ga bu hodisalarni tushuntirish uchun ishlash talab qilinishi mumkin, chunki ko'pincha "qutidan tashqarida" qo'llab-quvvatlanmaydi. Ko'plab ilovalar tashkilot uchun maxsus bo'lib, SIEM ilovalar yuboradigan ma'lumotlarni oldindan tushunmasligi mumkin.

SOC xodimlari

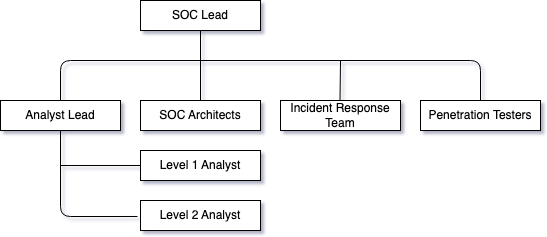

SOC qanday xodimlar bilan ta'minlanganligi tashkilotning talab va tuzilmasiga qarab katta farq qiladi. Bu bo‘limda SOCni boshqarishda ishtirok etadigan tipik rollarga tezkor nazar tashlaymiz. Potentsial rollar haqida umumiy ko‘rinish:

SOC Rollari

Tashkilotda ko'pgina tashkil etilgan jamoalarda bo'lgani kabi, bo‘limni boshqarish uchun rol tayinlanadi. SOC boshlig‘i tashkilotga qarshi tahdidlarni bartaraf etish strategiyasi va taktikasini belgilaydi.

SOC Arxitektori tizimlar, platformalar va umumiy arxitekturaning jamoa a'zolari o‘z vazifalarini bajarishi uchun zarur bo‘lgan imkoniyatlarni ta'minlashiga mas'uldur. SOC Arxitektori bir nechta ma'lumot nuqtalari bo‘yicha bog‘lanish qoidalarini qurishga yordam beradi va kelayotgan ma'lumotlarning platforma talablariga muvofiqligini ta'minlaydi.

Analizchilar Boshlig‘i jarayonlar yoki o'yin kitoblarini ishlab chiqish va saqlash uchun mas'uldur, bu esa tahlilchilarni ogohlantirishlar va potensial hodisalarni aniqlash uchun zarur bo‘lgan ma'lumotlarni topish imkoniyatiga ega bo‘lishini ta'minlaydi.

1-darajadagi tahlilchilar ogohlantirishlarga birinchi javob beruvchilar sifatida xizmat qiladi. Ularning vazifasi o‘z qobiliyatlariga qarab ogohlantirishlarni xulosalash va har qanday muammolarni yuqori darajadagi tahlilchiga yuborishdir.

2-darajadagi tahlilchilar tajriba va texnik bilimga ega bo‘lib, ogohlantirishlarni hal qilishdagi har qanday muammolarni Analizchilar Boshlig‘iga yuborishni ta'minlashi kerak. 2-darajadagi tahlilchilar, Analizchilar Boshlig‘i bilan birga, hodisalarni Hodisa Javob Berish Jamoasiga oshiradi.

IRT ("Hodisa Javob Berish Jamoasi") SOC Jamoasining tabiiy davomidir. IRT jamoasi tashkilotni ta'sir qilayotgan muammolarni bartaraf etish va hal qilish uchun yuboriladi.

Penetratsiya Testerlar ham himoyani qo‘llab-quvvatlashlari kerak. Penetratsiya Testerlar hujumchilar qanday ishlashini batafsil bilishadi va ildiz sabablarini tahlil qilishda va kirishlar qanday yuz berishini tushunishda yordam bera olishadi. Hujum va himoya jamoalarini birlashtirish ko'pincha Purple Teaming deb ataladi va bu eng yaxshi amaliyot sifatida qaraladi.

Oshiruv Zanjirlari

Ba'zi ogohlantirishlar tezkor choralarni talab qiladi. SOC ning har xil hodisalar yuzaga kelganda kimga murojaat qilish jarayonini aniqlashi muhimdir. Hodisalar ko‘plab turli biznes bo‘limlarida yuzaga kelishi mumkin, SOC kimga, qachon va qaysi aloqa vositalarida murojaat qilishni bilishi kerak.

Hodisalar uchun oshiruv zanjiriga misol:

- Tayyorlangan Hodisa Kuzatuv Tizimida hodisani yarating, uni to'g'ri bo‘lim yoki shaxs(lar)ga tayinlang

- Agar bo‘lim/shaxs(lar)dan bevosita harakat bo'lmasa: birinchi aloqa o‘rniga SMS va Email yuboring

- Agar hali ham bevosita harakat bo‘lmasa: birinchi aloqa o‘rniga telefon qo‘ng‘irog‘i qiling

- Agar hali ham bevosita harakat bo‘lmasa: ikkinchi aloqa o‘rniga telefon qo‘ng‘irog‘i qiling

Hodisalarni Tasniflash

Hodisalar quyidagi asoslar bo‘yicha tasniflanishi kerak:

- Kategoriya

- Kritiklik

- Sensitivlik

Hodisaning tasniflash va unga qanday tavsif berilganiga qarab, SOC muammoni hal qilish uchun turli choralar ko‘rishi mumkin.

Hodisaning kategoriyasi qanday javob berishni aniqlaydi. Ko'plab hodisa turlari mavjud va SOC tashkilot uchun har bir hodisa turi nima anglatishini tushunishi muhimdir. Misollar:

- Ichki Hacking

- Klient ish stantsiyasida zararli dastur

- Tarmoq bo‘ylab tarqalayotgan worm

- Tarqatilgan Rad Etish Xujumi (DDoS)

- O'zgarilgan Loginlar

Hodisaning kritikligi ta'sirlangan tizimlar soni, hodisani to'xtatmaslikning potentsial ta'siri, qo'shni tizimlar va boshqa ko'plab omillarga qarab aniqlanadi. SOC hodisaning kritiklik darajasini aniq belgilash imkoniyatiga ega bo‘lishi muhimdir, shunda hodisa mos ravishda yopilishi mumkin. Kritiklik hodisaga qanday tezkor javob berish kerakligini belgilaydi. Hodisaga darhol javob berish kerakmi yoki jamoa ertaga kutishi mumkinmi?

Sensitivlik kimga hodisa haqida xabar berilishi kerakligini aniqlaydi. Ba'zi hodisalar juda ehtiyotkorlikni talab qiladi.

SOAR ("Xavfsizlikni Boshqarish, Avtomatlashtirish va Javob Berish")

Tahdid aktorlari taraqqiyotiga qarshi turish uchun avtomatlashtirish zamonaviy SOC uchun muhimdir. Hodisalarga tezkor javob berish uchun SOC tezkor echimlarni avtomatik ravishda boshqarish uchun vositalarga ega bo'lishi kerak.

SOAR strategiyasi SOC ni harakatga tayyor ma'lumotlarni ishlatishni ta'minlaydi va tahdidlar rivojlanishini real vaqt rejimida to‘xtatishga yordam beradi. An'anaviy muhitlarda hujumchilarni buzilishdan qo'shni tizimlarga tarqatish uchun juda qisqa vaqt kerak bo'ladi. Bunga qarshi tashkilotlar odatda tahdidlarni aniqlash uchun juda uzoq vaqt talab etiladi. SOAR bu masalani hal qilishga yordam beradi.

SOAR IAC ("Kod sifatida Infratuzilma") kabi tushunchalarni o'z ichiga oladi, bu tahdidlarni qayta qurish va bartaraf etishga yordam beradi. SDN ("Dasturiy Ta'minot Bilan Ta'minlangan Tarmoq") orqali kirishlarni yanada oson va samarali boshqarish imkonini beradi va boshqalar.

Nimani kuzatish kerak?

Hodisalar ko‘plab turli qurilmalardan yig‘ilishi mumkin, lekin nimani yig‘ish va kuzatish kerakligini qanday aniqlaymiz? Biz loglarning eng yuqori sifatini olishni xohlaymiz. Yuqori aniqlikdagi loglar tahdid aktorlarini tarmog‘imizda tezda to‘xtatish uchun muhimdir. Shuningdek, biz tahdidchilarni sozlangan ogohlantirishlarni chetlab o‘tishni qiyinlashtirishni xohlaymiz.

Tahdidchilarni aniqlashning turli usullariga qarasak, qayerda e'tibor qaratishimiz kerakligi aniq bo‘ladi. Quyida tahdidchilarni aniqlash uchun foydalanishimiz mumkin bo‘lgan mumkin bo‘lgan ko‘rsatkichlar va tahdidchilar uchun ularni o‘zgartirish qanchalik qiyinligi ro‘yxati keltirilgan.

| Ko‘rsatkich | O‘zgartirish Qiyinligi |

|---|---|

| Faylning checksumlari va hashlar | Juda Oson |

| IP Manzillar | Oson |

| Domen Ismlar | Soddaroq |

| Tarmoq va Host Arifaktlar | Bezovta |

| Asboblar | Qiyin |

| Taktikalar, Texnikalar va Protseduralar | Juda Qiyin |

Faylning checksumlari va hashlar tanilgan zararli dasturlar yoki tahdidchilar tomonidan ishlatiladigan asboblarni aniqlash uchun ishlatilishi mumkin. Bu imzolarni o'zgartirish tahdidchilar uchun juda oson, chunki ularning kodlari turli xil usullar bilan kodlanishi va o'zgartirilishi mumkin, bu esa checksumlar va hashlarning o'zgarishiga olib keladi.

IP manzillarni o‘zgartirish ham oson. Tahdidchilar boshqa qo‘lga olingan xostlardan IP manzillarini ishlatishi yoki bulut va VPS ("Virtual Private Server") provayderlaridagi IP manzillaridan foydalanishi mumkin.

Domen ismlarini tahdidchilar tomonidan qayta sozlash ham nisbatan oson. Tahdidchi zararli tizimni DGA ("Domen Generatsiya Algoritmi") bilan sozlashi mumkin, bu vaqt o'tishi bilan yangi DNS nomini doimiy ravishda ishlatishni ta'minlaydi. Bir hafta davomida zararli tizim bir nomdan foydalanadi, ammo keyingi hafta nom avtomatik ravishda o'zgartiriladi.

Tarmoq va Host Arifaktlarini o'zgartirish tahdidchilar uchun yanada qiyinroq, chunki bu ular uchun ko'proq o'zgarishlarni anglatadi. Ularning yordamchi dasturlari, masalan, foydalanuvchi-agent yoki undan mahrum bo'lganligi kabi imzolarni yaratishi mumkin, bu esa SOC tomonidan aniqlanishi mumkin.

Asboblar tahdidchilar uchun qiyinroq bo‘lishi mumkin. Asboblarning hashlarini emas, balki ularning hujum paytida qanday ishlashini va harakat qilishini aniqlash kerak. Asboblar loglarda izlar qoldiradi, kutubxonalarni yuklaydi va boshqa narsalarni amalga oshiradi, bu bizga ushbu anomaliyalarni aniqlashda yordam beradi.

Agar himoyachilar tahdidchilar foydalanadigan Taktikalar, Texnikalar va Protseduralarni aniqlay olishsa, tahdidchilar o‘z maqsadlariga erishishlari yanada qiyinlashadi. Masalan, agar tahdidchi Spear-Phishing va keyin boshqa qurbon tizimlar orqali Pivoting foydalanishni yaxshi ko'rsa, himoyachilar bundan foydalana olishadi. Himoyachilar spear-phishing xavfiga duch kelishi mumkin bo'lgan xodimlarga trening o'tkazishni va peer-to-peer tarmoqni rad etuvchi to'siqlarni joriy qilishni o‘rganishlari mumkin.

Last updated on